网络安全:构建网络安全的基石

-

数据加密技术

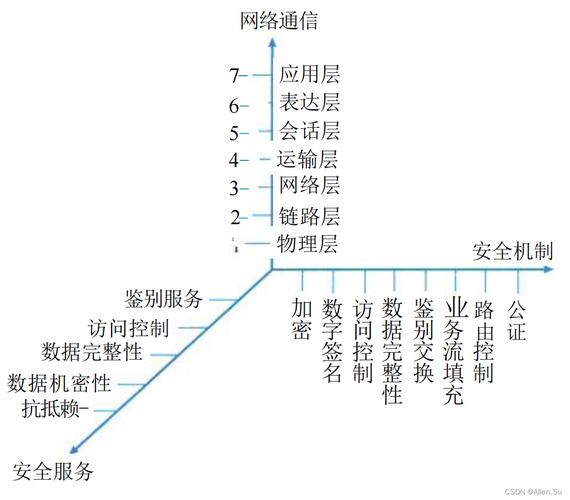

(图片来源网络,侵删)- 数据加密是保护数据安全的基础,数据在传输过程中,会通过加密技术转换为 ciphertext,接收方则通过解密技术恢复原文。

- 现代加密技术包括AES(Advanced Encryption Standard)和RSA(Rivest-Shamir-Adleman)等,确保数据在传输和存储过程中不被篡改。

-

访问控制与权限管理

- 网络系统通常分为多个子系统,每个子系统拥有特定的访问权限和安全机制,通过权限管理,用户可以控制自己和系统中的其他用户。

- 登录、访问控制、角色划分等都需要遵循严格的规则,以防止未经授权的访问。

-

应急响应与 disaster recovery

(图片来源网络,侵删)- 在网络故障或攻击发生时,系统需要快速恢复,通过建立高效的应急响应机制和 disaster recovery plan(恢复计划),可以在短时间内恢复网络服务。

- 案例分析可以帮助读者理解不同故障场景下的应急处理流程。

-

网络安全培训与意识普及

网络安全意识的培养是构建安全网络的第一步,通过定期的培训和宣传,可以提高员工对网络安全的重视程度,从而减少网络攻击和事件的发生。

数据保护:保障用户隐私的 crucial link

-

数据加密与完整性

数据在传输过程中会受到物理、传输介质和网络环境等多种因素的影响,通过加密技术,可以确保数据在传输过程中的完整性和安全性。

-

数据备份与恢复

为确保数据的安全性,定期备份数据是不可 Alternatively,可以使用云存储服务(如AWS、Google Cloud、Azure)来存储数据,并建立备份日志。

-

合规数据保护

不同国家和地区有不同的数据保护法规(如GDPR、CCPA等),在实际操作中,需要根据所在地区的具体要求进行数据保护,建议参考相关法律法规,确保数据的合规使用。

-

用户隐私保护

用户隐私是网络安全的核心,通过收集用户数据的方式(如地理位置、行为数据等),需要根据相关规定进行合理使用和保护,可以使用加密技术将用户数据存储在安全的服务器中,以防止未经授权的访问。

技术标准:构建网络环境的可靠保障

-

ISO 271:信息安全管理体系

ISO 271是全球统一的安全管理标准,旨在为组织提供一个全面的安全管理体系,该标准包括信息安全管理体系设计、实施和监督等方面的内容。

-

WASAS(Web Application Security Assessment)标准

WASAS是一种用于评估Web应用安全性的标准,通过 WASAS,可以全面评估Web应用的安全性,包括访问控制、权限管理、安全编码等。

-

WTF (Wealth Transfer Factor)

WTF用于衡量一个网络系统的财富转移效率,通过提高WF(财富流动)效率,可以减少网络攻击和数据泄露的风险。

-

数据安全评估报告(DaaS)

DaaS报告是用于评估网络系统的数据安全能力的工具,通过 DaaS报告,可以识别潜在的安全漏洞,并制定相应的安全策略和措施。

构建安全可靠的网络环境:关键步骤与注意事项

-

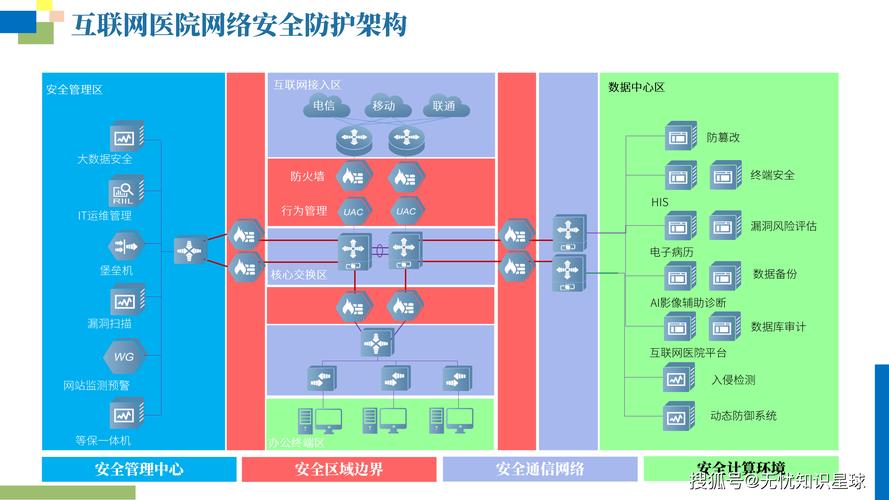

明确网络架构

确定网络架构可以帮助我们更好地理解各部分之间的关系,可以采用以太网、局域网、广域网等架构,根据具体需求选择合适的网络拓扑结构。

-

制定安全策略

安全策略是网络安全的指导方针,它包括安全目标、安全措施、风险评估和实施计划等,通过制定合理的安全策略,可以更好地控制网络风险。

-

实施网络安全基础设施

网络基础设施是网络安全的关键,可以使用开源工具如Net Framework、Linux、Linux kernel等,构建安全的网络基础设施。

-

持续监控与维护

网络系统是动态的,需要不断监控和维护以保持安全性,可以使用监控工具如NISTRIP、Traffic Health Monitor等,及时发现和解决问题。

-

参与网络安全社区

参与网络安全社区可以获取最新技术和工具的建议,同时也为网络安全贡献自己的力量,可以加入相关的论坛、群组或技术社区。

构建安全可靠的网络环境的重要性

网络是连接人类交流的桥梁,但网络安全已成为一个不容忽视的挑战,通过遵循网络安全、数据保护和技术标准等规定,我们可以构建一个安全、可靠、高效的网络环境,在这个过程中,需要从技术、管理、意识等多个方面入手,才能真正保障网络的安全和稳定。

网络设计标准规范为我们提供了构建安全可靠的网络环境的工具和方法,让我们共同努力,构建一个安全、可靠、高效的网络世界。