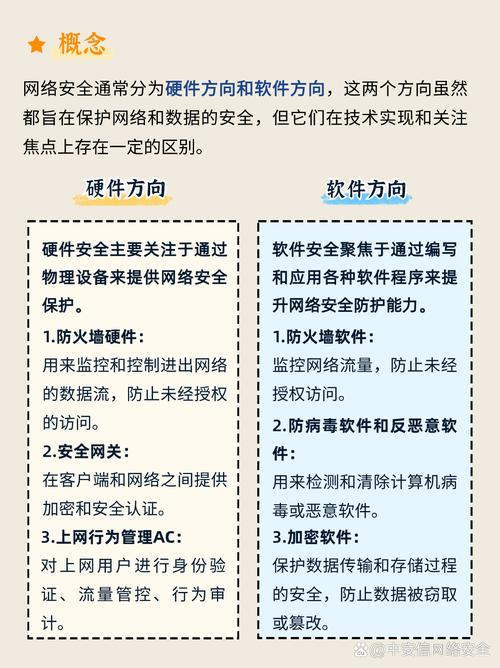

网络安全主要表现方式有防火墙防护、数据加密、入侵检测、身份认证、安全审计等。

网络安全的呈现形式丰富多样,主要包括防火墙防护、加密技术保障、入侵检测防御、漏洞修复等关键手段,在当今数字化浪潮汹涌澎湃、席卷全球的时代,网络已如空气般深度渗透到生活的每一个角落,从日常社交的便捷沟通,到金融交易的安全流转;从企业运营的高效运转,到国家治理的有序进行,网络的身影无处不在。

伴随网络技术以日新月异的速度飞速发展,网络安全威胁也如影随形,其态势愈发复杂多变,宛如隐藏在暗处的汹涌暗流,对个人隐私、企业利益乃至国家安全保障构成了严峻的挑战,深入探究网络安全的主要表现形式,不仅有助于我们精准识别潜在风险,更能为提升公众防范意识、增强应对能力提供关键指引,进而筑牢网络安全的坚固防线。

非授权访问:隐秘入侵,隐患重重

非授权访问堪称网络安全领域的“隐形刺客”,它悄然穿梭于网络世界,未经系统明确许可或授权,便擅自窃取网络资源或计算机资源的掌控权,这类攻击常巧妙绕过系统的访问控制机制,仿若狡黠的窃贼,利用弱密码这一脆弱“门锁”、系统漏洞这一隐秘“后门”,或是精心设计的社交工程手段,成功骗取非法访问权限。

一旦攻击者得逞,他们便如入无人之境,肆意窃取敏感信息,如同翻查私密保险箱,将珍贵数据尽收囊中;随意篡改数据,使信息真实性大打折扣,犹如篡改历史档案;还能毫无顾忌地开展其他恶意活动,让系统的安全性与稳定性摇摇欲坠,陷入混乱无序的深渊。

为有效防范非授权访问,强化身份验证流程至关重要,这如同设置层层关卡严格盘查来者身份;优化访问控制策略,恰似绘制精密地图划定安全边界;精细管理密码体系,犹如打造坚不可摧的堡垒门锁,定期进行安全审计,及时发现并处理异常访问行为,也是保障网络安全的关键举措。

网络钓鱼与欺诈:精心伪装,诱君入瓮

网络钓鱼攻击恰似狡猾渔夫抛出的诱饵,巧妙利用电子邮件、社交媒体等广阔“水域”,精心伪装成银行、政府部门等权威合法实体,向无辜用户发送包裹着恶意链接或附件的“毒饵”信息,这些攻击巧妙运用社会工程学原理,洞悉人性弱点,以逼真伪装和诱人话术精心设计诱饵。

一旦用户不慎咬钩,攻击者便能轻松斩获用户的账户密码、信用卡信息等敏感数据,进而堂而皇之地实施盗窃、诈骗等违法犯罪行径,让用户遭受惨重损失。

为抵御此类攻击,用户需时刻保持高度警惕,如同警觉的猎手,不轻易点击来历不明的链接,不贸然下载未知附件,加强安全意识教育,让用户了解网络钓鱼的常见手段和防范方法,定期更新密码,为账号安全增添动态防护,并启用多因素认证,构建多重安全防护网,让攻击者难以突破,相关机构也应加强对网络钓鱼行为的监测和打击力度,及时封堵恶意链接和网站。

恶意软件攻击:数字毒瘤,侵蚀系统

恶意软件攻击犹如悄然蔓延的数字瘟疫,通过植入病毒、蠕虫、木马等“数字毒瘤”,对目标系统发起猛烈攻势,旨在破坏、控制或窃取数据,这些恶意软件仿若狡诈的寄生虫,借助网络传播的高速通道、感染文件的隐蔽载体以及利用系统漏洞的便捷途径,悄然入侵目标系统。

一旦成功感染,它们便如脱缰野马,肆意删除或篡改重要文件,致使珍贵数据瞬间灰飞烟灭;偷偷窃取用户信息,将隐私暴露于光天化日之下;悄然监听网络通信,如潜伏的窃听者窃取机密对话;甚至远程控制受害者的计算机,使其沦为任人摆布的“傀儡”。

为此,用户应安装可靠的杀毒软件作为坚实护盾,并定期更新病毒库,确保能及时识别和抵御最新威胁,谨慎对待网站访问,远离不安全网站这一危险区域,对未知来源文件保持高度戒备,避免陷入恶意陷阱,加强系统更新和补丁管理,及时修复系统漏洞,从源头上减少恶意软件的攻击机会。

分布式拒绝服务(DDoS)攻击:流量洪峰,冲击防线

DDoS 攻击宛如一场来势汹汹的洪水,通过召集大量合法或非法请求,形成汹涌澎湃的流量洪峰,猛烈冲击目标服务器,使其不堪重负直至瘫痪,导致服务陷入停滞,攻击者常借助僵尸网络这一庞大“雇佣军”或云服务的强大算力,发起铺天盖地的请求,迅速耗尽目标服务器的宝贵资源,如带宽、CPU、内存等关键“弹药”,使其无力响应合法用户的正常诉求。

DDoS 攻击的后果绝非仅仅短暂中断服务,它更可能像一颗重磅炸弹,严重损害企业声誉,让多年苦心经营的品牌形象毁于一旦;给企业财务状况带来沉重打击,引发经济损失的连锁反应。

为有效防范 DDoS 攻击,企业需部署高性能防火墙作为坚固堤坝,阻挡恶意流量涌入;配备入侵检测系统,如同敏锐哨兵实时监测异常动向;运用负载均衡器合理分配资源,确保服务器稳定运行;制定详尽应急预案,以便在突发情况下迅速应对,化解危机,加强与网络安全服务提供商的合作,获取专业的技术支持和防护方案,也是应对 DDoS 攻击的有效途径。

数据篡改与伪造:信息造假,扰乱秩序

数据篡改与伪造仿若狡猾的“信息魔术师”,攻击者凭借非法手段,肆意修改、删除或伪造网络中传输的数据,以达到欺骗、干扰或破坏的恶劣目的,这种攻击可能精准瞄准网络通信协议、数据库记录或文件系统等关键要害部位下手。

攻击者恶意篡改网页内容,传播虚假信息,如同散布谣言蛊惑人心;或者暗中修改交易数据,神不知鬼不觉地窃取资金,让受害者蒙受莫名损失。

为捍卫数据安全,应采用先进加密技术为数据传输过程披上“隐形铠甲”,确保机密性和完整性不受侵犯;强化数据备份和恢复策略,如同打造数据“时光机”,以便在数据丢失或损坏时能够迅速还原,保障业务连续性,建立数据完整性验证机制,及时发现并处理数据篡改行为,确保数据的真实性和可靠性。

内部威胁与误操作:家贼难防,疏忽成患

网络安全威胁并非仅来自外部,内部威胁和误操作同样不容忽视,它们犹如隐藏在身边的“定时炸弹”,随时可能引发安全危机,内部威胁通常源于企业内部员工或合作伙伴,个别人可能因心怀不满、蓄意报复或一时疏忽大意,从而泄露敏感信息,将企业机密公之于众;破坏系统正常运行,扰乱业务秩序;或进行其他违规操作,践踏安全红线。

而误操作则多因员工缺乏系统培训或操作时粗心大意,导致系统故障频发或数据泄露风险陡增。

为降低内部威胁和误操作风险,企业应着力加强员工培训与教育,提升员工安全意识和操作技能,让安全理念深入人心;建立完善访问控制和审计机制,如同安装全方位监控摄像头,时刻紧盯异常行为,确保内部环境安全可靠,制定严格的安全管理制度和操作规程,规范员工的行为,对违规行为进行严肃处理,也是防范内部威胁和误操作的重要措施。

网络安全的主要表现方式涵盖非授权访问、网络钓鱼与欺诈、恶意软件攻击、DDoS 攻击、数据篡改与伪造以及内部威胁与误操作等诸多方面,面对这些纷繁复杂、层出不穷的安全威胁,我们亟需采取综合性防御措施,全方位守护网络安全。

持续加强技术研发和应用创新,为系统注入强大“免疫力”,不断提升安全防护能力;强化法律法规建设和监管力度,编织严密法网,严厉打击网络犯罪活动;提高公众安全意识和防范能力,动员全社会力量共同参与,营造人人关注、人人有责的良好安全氛围,我们才能携手共筑网络安全的铜墙铁壁,让网络空间更加安全、可靠、有序。